在数字化时代,互联网不仅是一个便捷的信息平台,也是一个充满潜在风险和秘密的领域。尤其是当提到“暗网”时,许多人会联想到那些无法被普通搜索引擎索引的隐秘角落。暗网的存在并非违法,但由于其匿名性,成为了不法分子进行非法交易和活动的温床。在这片信息“禁地”中,依然有许多有价值的资源和交流平台,吸引了大量渴望获取更深层次信息的用户。

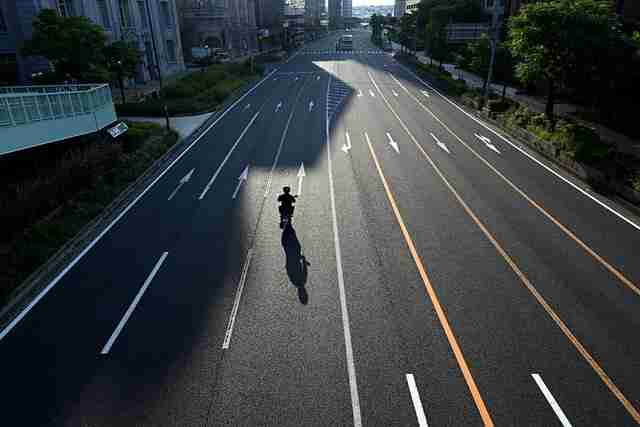

要想进入这些暗网的禁地并非易事。访问这些地区不仅需要技术上的知识和工具支持,还需要充分理解如何通过“多重跳板”配置来确保隐私安全和规避可能的追踪。本文将为你揭示这一领域的“黑科技”,并探讨最新的流量导入机制和访问方式更新。

一、什么是暗网禁地入口?

暗网禁地入口通常指的是一些通过深层加密技术与普通互联网隔绝开来的网络区域。与我们常用的互联网相比,暗网采用了更为复杂的匿名性和安全性措施。例如,Tor(TheOnionRouter)便是最常用的暗网访问工具之一,它通过多层加密技术,将用户的网络请求通过多个节点进行传输,使得追踪用户的实际位置几乎变得不可能。

暗网的访问并非像普通网站那样直接,很多重要的禁地入口会通过多重机制进行保护。这些入口在访问时需要额外的验证和隐藏路径,避免被外界直接发现。因此,如何正确地配置并通过安全的“跳板”来访问这些区域,成为了许多用户关注的重点。

二、暗网禁地入口的多重跳板配置

多重跳板配置指的是在访问暗网的过程中,通过一系列中间节点(即“跳板”)来传递数据,每个跳板只知道前后的节点信息,而无法获取完整的用户信息和访问路径。这一机制是暗网匿名性的重要保障。

跳板的选择:

跳板不仅仅是普通的网络中转站,它们的选择和配置对用户的隐私安全至关重要。好的跳板能够有效地避开监控系统的侦测,防止数据被截取。常见的跳板包括Tor、I2P和Freenet等,这些平台各自有着独特的加密协议和流量传输方式,使得数据能够绕过防火墙、网络封锁和监听。

跳板的多重配置:

为了增加匿名性和安全性,很多用户选择将多个跳板串联在一起进行多层加密传输。每一层加密的跳板节点都会使得外部监控机构无法追踪数据的真实来源,增加了“探测”路径的难度。这种配置不仅可以保护用户隐私,还能够避免因单一跳板被攻击或封锁导致的访问中断。

随机跳板机制:

为了应对某些跳板节点的被封锁或被监视的风险,很多高级用户会选择随机配置跳板路径。这种做法不仅能增强匿名性,还能确保访问路径的不可预测性,防止外部对特定跳板节点进行持续的攻击或追踪。

三、流量导入机制:安全流量的秘密通道

流量导入机制是暗网访问过程中的另一个关键因素。在访问这些隐秘网络时,如何将流量安全地导入到目标网站或平台,是确保隐私安全的关键。随着技术的发展,流量导入的方式不断更新,以应对新的安全挑战和防火墙机制。

流量伪装与加密:

在暗网访问过程中,流量导入机制通常需要通过伪装和加密技术,确保流量无法被轻易识别或阻挡。例如,通过使用加密的HTTPS协议传输数据,或者将流量伪装成常见的网络流量(如普通网页请求),能够让监控系统难以判断流量的真实意图。

流量混淆技术:

近年来,流量混淆技术成为了流量导入的热门手段。通过改变数据包的外观和传输方式,流量混淆能够有效地隐藏真实的通信内容,避免防火墙和监控系统的侦测。此类技术不仅提升了安全性,还大大增加了访问的难度,使得非目标用户难以识别并进行封锁。

VPN与代理服务器的结合:

除了多重跳板配置外,很多用户还会结合使用VPN(虚拟专用网络)与代理服务器,通过多层网络跳转来保护数据的传输。这种方式能够进一步隐藏用户的真实IP地址,并且绕过一些常见的网络审查机制。VPN能够加密用户与代理服务器之间的通信,而代理则能将请求伪装成正常的网页访问。

四、访问方式更新:应对不断变化的挑战

随着技术的不断进步,暗网访问的方式也在不断更新,尤其是在监管趋严的背景下,原本有效的访问方式可能会被封锁或识别。因此,暗网用户需要时刻关注访问方式的变化,以便调整自己的访问策略。

新的加密协议的应用:

当前,暗网访问的加密协议不断升级,采用了更强大的加密技术,确保数据在传输过程中的安全性。例如,量子加密技术和端到端加密协议的应用,使得数据即便在传输过程中被截取,也无法被破解。

智能防火墙与抗封锁机制:

为应对新的网络封锁技术,暗网社区开发了更为智能的防火墙和抗封锁技术。这些机制能够实时识别和应对封锁手段,使得用户在访问时能够绕过各种障碍,保持稳定的连接。

隐蔽网络协议的支持:

随着对暗网的封锁力度不断加强,隐蔽网络协议成为了新的研究热点。通过特定的协议,用户可以将访问行为隐藏在常见的网络流量中,避免被侦测到。比如,通过TCP协议传输流量、使用HTTP/2等先进技术,可以使得访问过程几乎无法被监测。